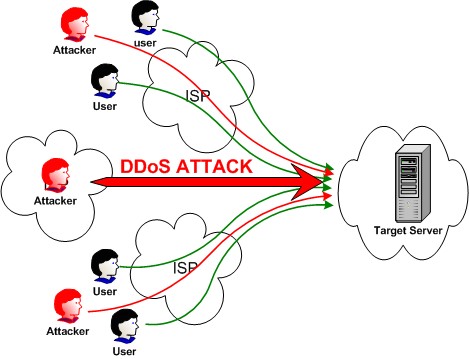

Los ataques de denegación de servicio (DoS) son uno de los ataques informáticos que hemos observado hace ya muchos años, y que aún siguen vigentes. En forma sencilla, consisten en un ataque hacia algún servicio informático (generalmente alojado en uno o varios servidores), con el ánimo de que este deje de funcionar. El ataque consiste en enviar determinados paquetes al objetivo, de forma tal de saturar los recursos que este puede procesar, y que así el servidor se vea en la necesidad de suspender la provisión del servicio. Como ataque derivado, aparecen los ataques de denegación de servicio distribuido (DDoS), donde el mismo es lanzado, no desde un sistema informático, sino desde múltiples nodos que realizan el ataque de forma simultánea.

Los ataques de denegación de servicio (DoS) son uno de los ataques informáticos que hemos observado hace ya muchos años, y que aún siguen vigentes. En forma sencilla, consisten en un ataque hacia algún servicio informático (generalmente alojado en uno o varios servidores), con el ánimo de que este deje de funcionar. El ataque consiste en enviar determinados paquetes al objetivo, de forma tal de saturar los recursos que este puede procesar, y que así el servidor se vea en la necesidad de suspender la provisión del servicio. Como ataque derivado, aparecen los ataques de denegación de servicio distribuido (DDoS), donde el mismo es lanzado, no desde un sistema informático, sino desde múltiples nodos que realizan el ataque de forma simultánea.

Las redes botnets suelen ser utilizadas con estos fines, pudiendo lograr que todos los equipos zombis realicen el ataque contra el objetivo de forma simultánea, logrando mayor efectividad en el ataque. Asimismo, estos ataques están cada vez más asociados al hacktivismo, del cual ya hablamos en este mismo espacio. Un ejemplo de esto son los ataques contra la SGAE, o aquellos derivados contra PayPal, Visa y Mastercad a raíz del incidente de Wikileaks.

Es decir que, a pesar de su antigüedad, los ataques de denegación de servicio siguen vigentes, y es uno de los riesgos que las organizaciones deben considerar al momento de diseñar una estrategia de seguridad de la información. ¿Cómo controlar un ataque de denegación de servicio? Sobre este tema, hace unos días me encontré con esta interesante guía desarrollada por el CERT, titulada DDoS incident response (respuesta ante un incidente de DDoS), el cual recomiendo leer y tomar en cuenta para que la red de su empresa u organización esté preparada para enfrentar, si ocurriera, este tipo de ataque.

La guía considera seis pasos en el proceso de responder a un ataque de denegación de servicio. El primero de ellos, es la preparación. Aunque muchos habrán imaginado que la guía comenzaría cuando se detecta el incidente (segundo paso), la realidad es que para una correcta gestión de la seguridad, es necesario estar preparados, y es en esta etapa donde se recomienda, entre otras cosas, contar con un adecuado mapa de la red y conocimiento de la infraestructura, definir las personas a contactar ante la identificación del ataque y crear los procedimientos adecuados. Aunque sea redundante, estar preparados; y me animo a decir que este es el paso más importante.

Posteriormente, como ya se dijo, viene el paso de la identificación: detectar el ataque, determinar el alcance del mismo y, no menos importante, involucrar a las partes involucradas. Y este es, a mi criterio, un aspecto fundamental: ¿cuánto tarda el gerente de una empresa en enterarse de este incidente? Aunque muchas veces las comunicaciones suelen realizarse luego de haber controlado la situación, es recomendable involucrar a las personas correctas en esta etapa, donde luego será necesario hacer un análisis de la situación, y del ataque en particular.

Posteriormente, viene la etapa de contención. Esta, consiste en trabajar sobre los dispositivos de red, para lograr que el tráfico malicioso no afecte el funcionamiento del servicio, ya sea bloqueando o redirigiendo los paquetes del ataque, o bien buscando nuevos canales de comunicación entre el servicio y sus usuarios.

La cuarta etapa, consiste en la remediación: aún controlada la situación, es necesario detener el ataque de denegación de servicio. Cuánto más rápido se llegue a esta etapa, menor será el impacto (especialmente económico) del ataque. En esta etapa, es probable que se deba involucrar el proveedor de ISP, por lo que es recomendable saber cuál es el procedimiento para ello (primera etapa). El documento del CERT también aconseja, en caso de tener suficiente información, considerar involucrar a las fuerzas de seguridad en función de lo que determinen los departamentos legales de la empresa.

El ante último paso, la recuperación, consiste en volver el servicio al estado original. Si se realizaron direcciones de tráfico o cambios en las configuraciones durante el ataque, una vez que este ha terminado es necesario volver todo al estado original. Es importante estar seguro al momento de estar estos pasos, ya que si no se hicieron las etapas anteriores cuidadosamente, es probable que vuelvan a aparecer falencias en el servicio.

Finalmente, el sexto y último paso consiste en el post-ataque, etapa donde se debe analizar lo ocurrido y, entre otras acciones, se debe:

- Documentar los detalles del incidente.

- Discutir lecciones aprendidas y verificar si se pudiera haber evitado o controlado mejor el incidente.

- Volver a la etapa uno y prepararse mejor en caso de una nueva ocurrencia del ataque.

Para más información, pueden descargar el documento del CERT.

Es una realidad: la mayoría de los lectores que tengan alguna responsabilidad sobre la seguridad de una red, no estarán trabajando en una organización que reciba cotidianamente ataques de denegación de servicio. Más bien, podríamos decir que suelen ser excepcionales, y aquí radica un aspecto fundamental: ¿estamos preparados para enfrentar ataques no frecuentes? Independientemente de cuándo ocurran, es en ese momento donde las empresas suelen arrepentirse de no estar listas para enfrentar la situación, por lo que, si está a su alcance, les recomiendo descargar la guía y dedicarle unas horas a la etapa número uno: prepararse. Como también indica el propio documento, recuerden, si se encuentran ante este ataque contra su organización, “siga los pasos de la guía, tome nota y no entre en pánico”.

Por Sebastián Bortnik

Coordinador de Awareness & Research

Fuente: ESET