Si recuerdan el post sobre XSS de la serie que explica las vulnerabilidades TOP 10 en aplicaciones web de OWASP de este año, en éste les comentábamos los potenciales problemas de seguridad que podían enmascararse con el uso de los extendidos servicios de reducción de tamaño en las URL. Si todavía hoy alguien no los conoce, estos servicios se encargan de reducir el tamaño de una URL determinada a una nueva URL con una longitud predeterminada e inferior, en la que se mapea el enlace de forma que pueda ser utilizado en servicios como twitter que tienen un número limitado de caracteres; el incremento de popularidad de esta “nueva” red social ha hecho que este tipo de servicios se multipliquen como las setas. De esta manera, se facilita el incorporar enlaces largos en entradas de este tipo de servicios.

Si recuerdan el post sobre XSS de la serie que explica las vulnerabilidades TOP 10 en aplicaciones web de OWASP de este año, en éste les comentábamos los potenciales problemas de seguridad que podían enmascararse con el uso de los extendidos servicios de reducción de tamaño en las URL. Si todavía hoy alguien no los conoce, estos servicios se encargan de reducir el tamaño de una URL determinada a una nueva URL con una longitud predeterminada e inferior, en la que se mapea el enlace de forma que pueda ser utilizado en servicios como twitter que tienen un número limitado de caracteres; el incremento de popularidad de esta “nueva” red social ha hecho que este tipo de servicios se multipliquen como las setas. De esta manera, se facilita el incorporar enlaces largos en entradas de este tipo de servicios.

A modo de ejemplo, una url del tipo:

- http://www.securityartwork.es/2010/03/10/owasp-top-10-ii-xss/

Se traduce con uno de estos servicios en:

- http://tiny.cc/7rvdi

Desde el punto de vista de la seguridad, el problema de estos servicios es que ocultan completamente la dirección de la página a la que se va a acceder bajo la apariencia de un enlace seguro, permitiendo de este modo a un potencial atacante ocultar tanto el código “incrustado” en la propia URL en forma de parámetros o sentencias complejas, como el potencial destino malicioso de la URL verdadera.

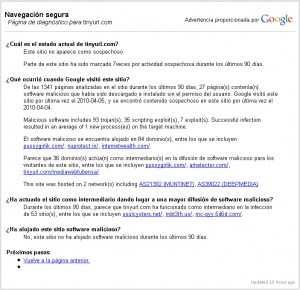

Para que podamos hacernos una idea concreta de la utilización de este tipo de servicios por páginas web con contenido malicioso podemos utilizar los servicios de safebrowsing de Google. Por ejemplo, con el acortador de enlaces tiny URL en la siguiente página web:

- http://www.google.com/safebrowsing/diagnostic?site=tinyurl.com/&hl=es

Obtenemos los siguientes datos: